W czasach pandemii doskonale wiemy jak trudno zabezpieczyć się przed zagrożeniem, którego nie da się dostrzec gołym okiem. Zidentyfikowanie niebezpieczeństwa, próba przeciwstawienia się mu, a w konsekwencji skuteczna ochrona wymaga użycia specjalistycznych narzędzi i zdecydowanych procedur. Podobnie mają się sprawy, jeżeli chodzi o zabezpieczenie sieci przedsiębiorstwa. Widoczność jest kluczowym elementem bezpieczeństwa nie tylko, jeżeli chodzi o możliwość wykrycia potencjalnego zagrożenia, ale także o widoczność urządzeń, które są na to zagrożenie podatne - nie możemy przecież odpowiednio bronić tego, czego nie widzimy. Podstawą jest dostarczanie danych, a następnie organizowanie, analizowanie i wizualizowanie ich w taki sposób, aby pomagały przy wdrażaniu odpowiednich reguł i kontroli bezpieczeństwa.

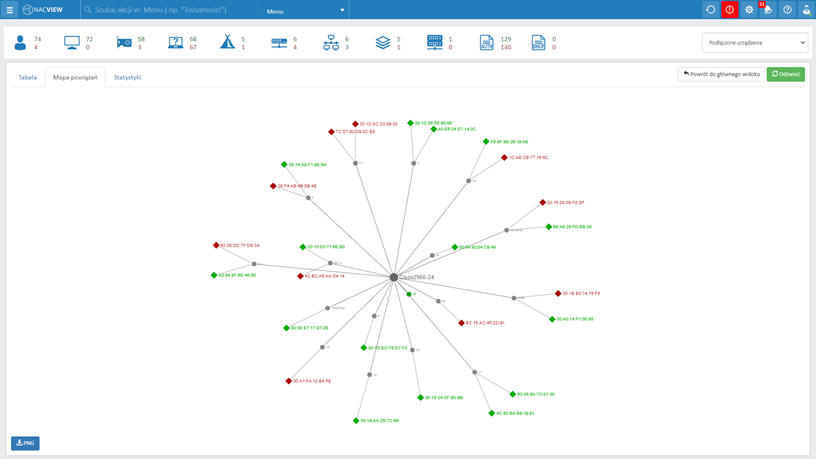

NACVIEW dostarcza informacji o wszystkich urządzeniach, które znajdują się w sieci. Wykorzystuje do tego zarówno informacje z autoryzacji, jak i z monitoringu sieci. Dzięki temu przeoczenie chociażby jednego urządzenia, nawet takiego, które w wyniku celowego działania pracownika ominęło autoryzację staje się praktycznie niemożliwe.

Osiągnięcie pełnej kontroli wymaga uwzględnienia wyników widoczności urządzeń w sieci i odpowiedniego dostosowania ich do reguł bezpieczeństwa. Dzięki takiemu działaniu niezależnie w jakiej lokalizacji się znajdą i za pośrednictwem jakiego sprzętu sieciowego uzyskają dostęp będą podlegały sprecyzowanym zasadom i automatyzmom. Automatyzmy i zasady, o których mowa to nic innego, jak określenie, jakie urządzenia i użytkownicy mogą uzyskać dostęp do jakich obszarów sieci. Podczas autoryzacji każde urządzenie jest klasyfikowanie i dopasowywane do odpowiedniej polityki dostępowej (np. nowo zamontowana kamera zostanie automatycznie przydzielona do grupy urządzeń systemu monitoringu wizyjnego i będzie automatycznie podlegać określonym dla tej grupy regułom dostępowym).

Osobną kwestią pozostaje pytanie, czy to co widzimy, jest tym za co się podaje? Czy nowo podłączona kamera to nie inne urządzeniem, które się pod nią podszywa?

Często spotykamy się z sytuacją, w której firmy wykorzystują proste rozwiązania bazujące na port mirroringu do klasyfikacji urządzeń. Profil urządzenia IoT, takiego jak kamera IP składa się z określonych portów i pewnej ilości danych wymienianych za pośrednictwem znanych protokołów. W przypadku wykorzystania tylko port mirroringu jako metody do analizy i kategoryzacji urządzeń atakujący mógłby łatwo naśladować te same wzorce ruchu, aby oszukać system i uzyskać dostęp do sieci. Dlatego w NACVIEW w kwestii profilowania i klasyfikowania urządzeń uważamy, że im więcej metod wykorzystamy tym skuteczniejszą ochronę jesteśmy w stanie zapewnić. DHCP Fingerprinting, HTTP/S, Vendor OUI, TCP, NMAP, CDP/LLDP, AD, MDM, RADIUS, DNS, MAC OUI, SNMP traps to przykłady wielu metod, na podstawie których system NACVIEW otrzymuje informacje o urządzeniu, następnie przetwarza je i precyzyjnie określa jego tożsamość.

Jeżeli nie masz pewności, jakie urządzenia dokładnie korzystają z Twoich adresów IP lub – co gorsza – zupełnie nie wiesz co znajduje się w sieci, to czy Twoja sieć jest na pewno bezpieczna?