Instytucje rządowe

Wyzwania instytucji rządowych

- Ochrona systemów informatycznych przed atakami na poufne dane

- Poprawa stanu bezpieczeństwa bez utrudniania usług rządowych lub swobodnego przepływu informacji

- Dedykowany dostęp do sieci dla gości oraz polityki BYOD

- Sprawny i bezpieczny dostęp do sieci i wymiany informacji dla zaufanych wykonawców, organizacji badawczych i publicznych

- Odpowiedzialność wynikająca z przepisów prawnych i zaufania społecznego

Sięgnij po rozwiązania NACVIEW

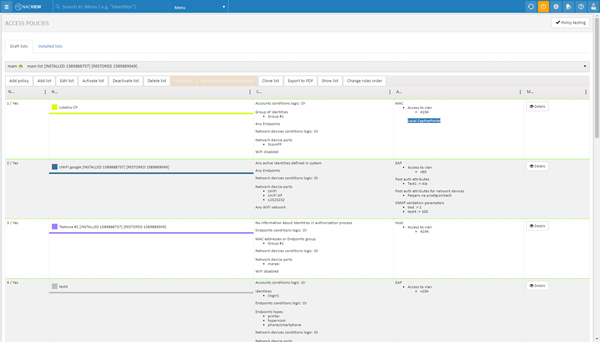

Egzekwowanie zasad na podstawie ról użytkowników

Zarządzaj uprawnieniami dostępu do sieci i zasadami zgodności z zasadami bezpieczeństwa bez utrudniania dostępu pracownikom, kontrahentom i gościom. Pracując na grupach użytkowników i wykorzystując szczegółowe polityki dostępowe możesz w łatwy sposób nadawać uprawnienia do określonych zasobów sieciowych.

Automatyczna izolacja niebezpiecznych urządzeń

Wykrywaj potencjalnie zagrożone urządzenia i zautomatyzuj reakcję na nie. Administratorzy obłożeni wieloma obowiązkami mają ograniczony czas reakcji na wykryte zagrożenia i zanim je unieszkodliwią, mija wystarczająco dużo czasu na to, aby złośliwe oprogramowanie zainfekowało całą sieć. Kluczowa jest więc wymiana informacji pomiędzy różnymi systemami, pozwalająca na automatyczne izolowanie niebezpiecznych urządzeń.

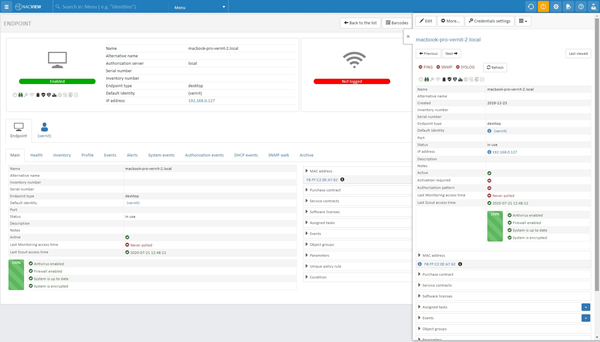

Monitoring urządzeń końcowych

Kontroluj stan urządzeń końcowych w sieci. Urządzenia pracujące w segmentach sieci z dostępem do krytycznych informacji powinny znajdować się pod ścisłą obserwacją. Dzięki wykorzystaniu systemu NACVIEW możesz stale monitorować stan urządzeń końcowych w sieci, sprawdzając np. ważność programów antywirusowych czy też weryfikować użytkowników logujących się na dane urządzenie.

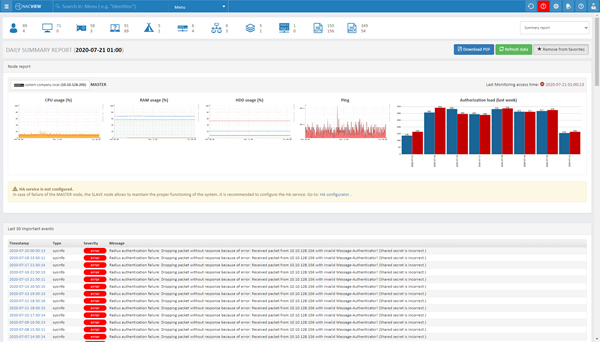

Scentralizowany interfejs i szczegółowe raporty

Zarządzaj wszystkimi urządzeniami końcowymi i monitoruj parametry urządzeń sieciowych nawet w rozproszonych infrastrukturach. To duże ułatwienie pracy i szybsze wykrywanie anomalii w sieci. Do wykorzystania są szczegółowe raporty ze zdarzeń systemowych, autoryzacji, DHCP, Tacacs, SNMP czy VPN pozwalające na prześledzenie każdego zdarzenia, które miało miejsce w sieci.

Rozsądne BYOD

Nadawaj dostęp do sieci dla prywatnych urządzeń pracowników zgodnie z ustanowionymi przepisami w sposób kontrolowany i bezpieczny. Zwiększysz w ten sposób wydajność i zadowolenie pracowników, jednocześnie obniżając całkowity koszt posiadania służbowych urządzeń mobilnych.

Zabezpieczenie urządzeń IoT

Weryfikuj każde urządzenie, które ma mieć dostęp do sieci. Wolno stojące drukarki, ekrany informacyjne i różnego rodzaju czujniki to częste cele ataków hakerów, co w przypadku ich skutecznego przeprowadzenia zazwyczaj kończy się skanowaniem sieci. System NACVIEW znakomicie sprawdza się przy zabezpieczeniu tego typu urządzeń, za każdym razem weryfikując urządzenie przed przyznaniem mu dostępu do sieci.

Automatyczne nadawanie uprawnień

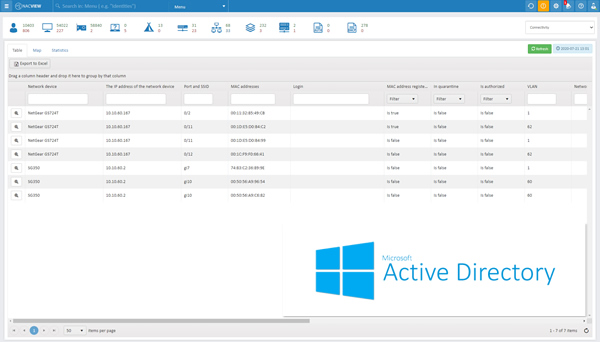

Automatycznie nadawaj nowym i odbieraj odchodzącym pracownikom uprawnienia do sieci. Z NACVIEW możesz zarządzać dostępami automatycznie na podstawie informacji przekazywanych z AD, relacyjnych baz danych czy z innych systemów przechowujących informację o pracownikach.

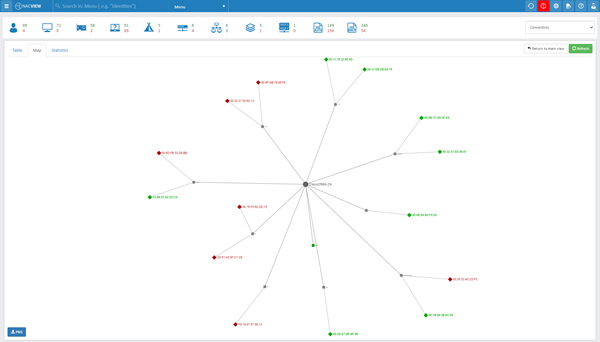

Widoczność całej sieci

Podejrzyj, jakie dokładnie urządzenia łączą się z rządową siecią. NACVIEW oferuje unikalną możliwość przeglądania urządzeń natychmiast łączących się z sieciami rządowymi bez konieczności korzystania z oprogramowania agentów lub wcześniejszej znajomości urządzenia.