NAC - 100% kontroli

System NAC (ang. Network Access Control) to system, który pozwala na zarządzanie dostępem użytkowników i ich urządzeń do sieci w przedsiębiorstwie. Innymi słowy, jest to możliwość szczegółowej kontroli nad tym:

- KTO? Kto ma mieć dostęp do sieci?

- CZYM? Za pomocą jakiego urządzenia może się połączyć?

- JAK? Na jakich urządzeniach sieciowych?

- KIEDY I GDZIE? Na jakich warunkach?

VIEW - 100% widoczności

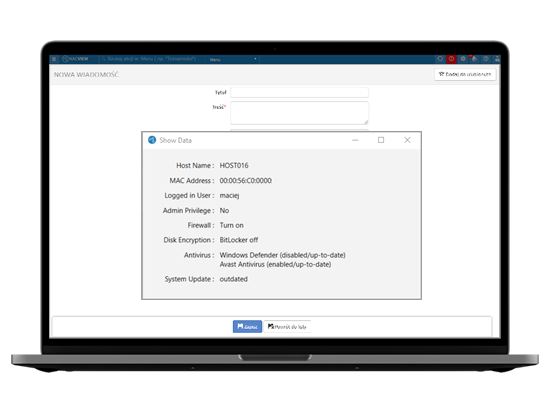

NACVIEW na bieżąco wykrywa urządzenia podłączone do sieci: zarówno urządzenia końcowe, jak i urządzenia sieciowe, z którymi się łączą.

System ma też możliwość pobierania danych o urządzeniach końcowych z zewnętrznych baz, takich jak Active Directory, bazy SQL, LDAP lub serwery Radius. Za pomocą protokołów SNMP można z kolei włączyć monitoring, dający możliwość podglądu działania urządzeń oraz ich obciążenia.

802.1X

Standard, który zawiera zalecenia dotyczące uwierzytelniania urządzeń w sieci. Przez specjalistów uważany jest obecnie za najskuteczniejszą metodę zapobiegania nieautoryzowanemu dostępowi, przez co znacznie podnosi bezpieczeństwo całej sieci. Pozwala na lokalizowanie urządzeń poprzez komunikację z przełącznikami i Access Pointami.

VLAN

Technologia, pozwalająca na tworzenie wiele sieci wirtualnych w jednej sieci fizycznej. Jest logicznym zgrupowaniem urządzeń i użytkowników np. na podstawie działu czy stanowisk. Grupy te mogą być tworzone niezależnie od tego, gdzie fizycznie zlokalizowani są użytkownicy.

Captive Portal

Portal do autoryzacji użytkowników, wysyłających prośbę o dostęp do sieci. Dzięki temu, uzyskają połączenie z Internetem, mogąc korzystać tylko z określonych przez administratora zasobów. NACVIEW daje tu dwie możliwości: skonfigurowanie zewnętrznego Captive Portalu bądź zaimplementowanie Captive Portalu systemu NACVIEW.

Mapa powiązań

Zautomatyzowana i przejrzysta wizualizacja powiązań urządzeń w sieci. Stanowi graficzną reprezentację sieci, która pozwala na podgląd, które z urządzeń są podłączone, a które nie. Dzięki temu można szybko wykryć anomalie sieciowe i odpowiednio na nie zareagować.

IPAM

Zarządzanie adresacją IP, dzięki któremu sprawdzisz wykorzystanie adresów IP, a także zweryfikujesz kto lub jakie urządzenie łączy się z danym adresem. Pozwala to między innymi na wykrywanie kolizji sieci i zapobieganie im.

Detekcja zagrożeń

Funkcja, która pozwala na wykrywanie niezgodnych, nieznanych lub źle skonfigurowanych urządzeń. Dzięki niej można szybko znaleźć nieprawidłowy ruch w sieci (np. klonowanie adresów MAC/IP, skanowanie portów, nieprawidłowa brama) i poddać kwarantannie zainfekowane urządzenie.

Integracja rozwiązań

Funkcja pozwalająca na dwukierunkową wymianę informacji pomiędzy NACVIEW a innymi rozwiązaniami cybersecurity. Zwiększa poziom bezpieczeństwa poprzez automatyczne reagowanie na zagrożenia np. rozłączenie urządzenia w momencie wykrycia na nim złośliwego oprogramowania. Najczęściej integracja dotyczy systemów typu Firewall, UTM, MDM, SIEM itp.

Profilowanie urządzeń

Identyfikacja urządzeń podłączonych do sieci i ich klasyfikacja według typu urządzenia (np. komputer, telefon, drukarka, kamera itp.), rodzaju systemu operacyjnego i producenta. Profilowanie wykorzystuje wiele dostępnych metod, między innymi: DHCP Fingerprinting, HTTP/S, NMAP, DNS, RADIUS.

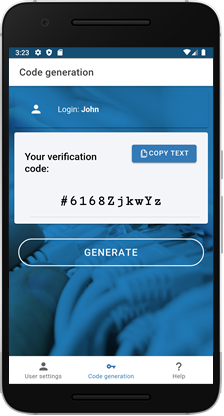

Dostęp gościnny i BYOD

Rozwiązanie pozwalające na bezpieczne przydzielanie zewnętrznym użytkownikom (gościom) dostępu do sieci oraz rejestrację prywatnych urządzeń pracowników w sieci firmowej. Dostęp gościnny może być przydzielany za pomocą kont wydawanych na określony czas lub za pomocą dedykowanego w tym celu portalu.